PERANAN DIGITAL FORENSIK DALAM PENGUNGKAPAN KASUS

Peranan digital devices yang ditemukan dalam banyak kasus menurut Angus McKenzie Marshall dalam bukunya berjudul “Digital Forensics: Digital Evidence in Criminal Investigations” adalah sebagai berikut:

- Witness

Witness atau saksi adalah pengamat pasif suatu aktivitas. Witness tidak memiliki kontak langsung dengan pihak-pihak yang terlibat dalam suatu kasus, tetapi bisa saja mendeskripsikan aktivitas, kondisi lingkungan, dan pihak-pihak yang terlibat dalam kasus tersebut. Witness dalam konteks digital (digital witness) adalah sistem yang dapat mengamati sesuatu yang berkaitan dengan insiden yang sedang diinvestigasi. Sebagai contoh adalah CCTV dan perangkat jaringan yang dapat merekam trafik yang melaluinya.

- Tool

Tool atau alat dalam konteks digital dapat didefinisikan sebagai sesuatu yang dapat mempermudah suatu aktivitas, tetapi bukan yang utama. Tool dapat berupa sebuah software, sebuah device, atau perangkat jaringan yang kompleks.

- Accomplice

Accomplice atau kaki tangan/komplotan adalah pihak yang memiliki peran penting dalam keberhasilan suatu aktivitas. Sistem digital tidak dapat membedakan mana yang baik dan buruk dan juga tidak mengerti hukum. Namun sistem digital dapat berperan sebagai accomplice mana kala terlibat kontak langsung dengan pelaku. Seperti jika pelaku menemukan suatu celah atau kelemahan pada sistem digital, dia dapat mengeksploitasi celah tersebut untuk menanamkan malware (virus, trojan, dll.) kepada sistem tersebut. Hal ini membuat sistem digital yang terinfeksi malware tersebut menjadi accomplice dari si pelaku.

- Victim

Victim atau korban adalah target dari serangan. Dalam konteks sistem digital, jarang ditemukan kondisi di mana sistem adalah murni target serangan. Serangan pada sistem biasanya digunakan sebagai alat untuk menyerang sebuah organisasi atau individu yang terkait dengan sistem. Dalam prakteknya, harus diteliti lebih lanjut untuk melihat apakah victim ini dapat menjadi accomplice juga atau tidak.

- Guardian

Sebuah kejahatan hanya dapat terjadi ketika penyerang yang termotivasi dan korban yang cocok bertemu tanpa adanya penjagaan yang sesuai. Dalam konteks digital, digital devices dapat berfungsi sebagai penjaga atau pelindung dari serangan.

Untuk dapat mempelajari lebih lanjut mengenai 5 peran digital devices tersebut, akan dijabarkan sebuah contoh kasus yang melibatkan digital devices.

CONTOH KASUS

Pembobolan rekening nasabah lewat Automatic Teller Machine (ATM) yang melibatkan komplotan warga negara asing berhasil dibongkar oleh Direktorat Tindak Pidana Ekonomi dan Khusus Bareskrim Mabes Polri.

Salah seorang pelaku yang diduga terlibat, Iliana Tzevetanovc (IT), berasal dari negara Bulgaria. Sementara dua WNA lainnya berhasil kabur. “Dia (pelaku) diduga menerima uang hasil kejahatan dan membantu kejahatan yang dilakukan sindikatnya,” kata Direktur Tindak Pidana Ekonomi dan Khusus Mabes Polri Brigadir Jenderal Victor Simanjuntak di Mabes Polri, Senin (20/4).

Kejahatan terbongkar setelah kepolisian menerima salah satu bank swasta soal adanya aktifitas mencurigakan yang terekam CCTV pada beberapa lokasi ATM di Bali yang dilakukan oleh beberapa orang Warga Negara Asing. Setelah beberapa minggu melakukan penyelidikan, akhirnya pada 7 Februari 2015 penyidik Sub Direktorat dari Cyber Crime Bareskrim Polri menangkap IIT.

Saat ditangkap, pelaku IT tengah bersama 6 orang WN Bulgaria lainnya yang terdiri dari 4 orang wanita dan 2 orang lakilaki. Oleh penyidik dua orang lakilaki WN Bulgaria ini diserahkan kepada Direktorat Penyidikan dan Penindakan Keimigrasian Ditjen Imigrasi karena melakukan pelanggaran keimigrasian.

IT telah tinggal di Bali selama kurang lebih dua tahun, dia dan kelompoknya diketahui berulang kali keluar masuk Bali,” papar Victor. Sindikat kejahatan pelaku lainnya diketahui melarikan diri dari Bali sesaat penangkapan IIT. Mereka melarikan diri ke NTT kemudian menyeberang ke Timor Leste dan meninggalkan negara tersebut menuju Singapura.

Kelompok ini telah melakukan kejahatan pencurian uang dengan modus operadi ATM skimming dan terdapat 560 korban sindikat ini yang berasal dari hampir seluruh negara Eropa yang pernah berlibur ke Bali.

Berdasarkan data Europol, diketahui sindikat ini pernah melakukan kejahatan serupa di beberapa negara Eropa dan Amerika, serta pernah menjalani hukuman penjara. Dan diduga sindikat ini menjadikan Bali sebagai lokasi pencurian identitas nasabah dan lokasi penarikan uang hasil kejahatan. “Uang yang diambil pelaku tidak banyak, ratarata kurang dari 300 Euro dari setiap korbannya, namun karena korbannya banyak sekali maka keuntungan yang diraih sindikat ini menjadi sangat besar.

Pada penggerebekan yang dilakukan, penyidik Cyber Polri menyita ribuan kartu palsu (white card) yang berisikan data magnetic stipe nasabah yang identitasnya telah dicuri. Selain itu disita peralatan komputer, magnetic card write, uang dalam berbagai bentuk mata uang seperti USD, Euro, Rial, SGD, RM, HKD, Lira, RMB stara kurang lebih Rp 500 juta.

Aksi kejahatan warga asal Bulgaria ini tidak menggasak rekening warga Indonesia meskipun dilakukan di Bali. Yang dibobol adalah rekening warga negara asing lainnya. Aksi itu dilakukan agar kejahatan mereka tidak tercium oleh aparat keamanan di Indonesia

RINGKASAN KASUS

Kasus : Pembobolan rekening nasabah lewat ATM di Bali

Pelaku : Komplotan WNA (melibatkan WN Bulgaria)

Pelapor : Salah satu bank swasta

Isi Laporan :

Adanya aktivitas mencurigakan yang terekam kamera CCTV pada beberapa lokasi ATM yang dilakukan oleh beberapa WNA.

Modus Operandi :

- Menggunakan alat penyadap semacam router yang dipasang di belakang mesin ATM untuk membaca lalu lintas transaksi perbankan dari setiap kartu ATM. Alat tersebut merekam data nasabah. Dengan data itu, pelaku menggandakan kartu ATM dan mengambil uang nasabah.

- Memasang penutup palsu di atas tombol PIN ATM yang dipasangi kamera tersembunyi dan memori internalnya untuk mengintip PIN saat korban memasukkan PIN.

Barang bukti elektronik/digital yang dapat diperoleh :

- Rekaman CCTV di ATM.

- Kartu palsu (white card) berisi data magnetic stripenasabah yang identitasnya telah dicuri.

- Peralatan komputer.

- Magnetic card writer.

- Rekaman video dari kamera tersembunyi pada penutup tombol PIN ATM.

ANALISIS PERAN DIGITAL DEVICES

Keenam barang bukti yang yang telah disebutkan tadi dapat dianalisis menurut perannya. Berikut penjabarannya:

- Rekaman CCTV di ATM

Rekaman CCTV dapat dikategorikan sebagai witness karena tidak terlibat langsung dengan kasus dan dapat mengamati sesuatu yang berkaitan dengan insiden yang sedang diinvestigasi. Dalam hal ini, CCTV merekam kejadian saat WNA melakukan aktivitas mencurigakan di beberapa lokasi ATM.

- Router

Router dapat dikategorikan sebagai accomplice karena sebagai alat utama dalam modus operandi pembobolan rekening nasabah via ATM ini. Router merekam trafik data ATM nasabah yang dengan data itu, pelaku dapat menggandakan kartu ATM milik nasabah yang datanya telah dicuri.

- White card

White card dapat dikategorikan sebagai tool karena bukan sebagai alat utama dalam kasus ini. White card ini hanya untuk menggandakan kartu ATM nasabah yang datanya telah dicuri.

- Peralatan komputer

Peralatan komputer dapat dikategorikan sebagai tool untuk membantu proses pembacaan data nasabah yang dicuri dan proses penggandaan kartu ATM.

- Magnetic card writer

Magnetic card writer dapat dikategorikan sebagai tool untuk membantu proses penggandaan kartu ATM.

- Rekaman video dari kamera tersembunyi

Rekaman video dari kamera tersembunyi untuk mengintip PIN ATM nasabah dapat dikategorikan sebagai witness dan accomplice. Rekaman video ini sangat berguna untuk mengetahui berapa saja nomor PIN dari setiap nasabah yang menggunakan ATM tersebut.

Masih ada satu digital device lagi yang memiliki peran namun tidak termasuk barang bukti yang disita yaitu mesin ATM yang dipasangi router. Mesin ATM ini dapat dikategorikan sebagai victim sekaligus accomplice karena selain sebagai mesin target, mesin ATM ini juga menjadi alat utama dalam kasus kejahatan pembobolan rekening nasabah via ATM.

SUMBER

- Marshall, A. M.(2009). Digital forensics: digital evidence in criminal

Retrieved from https://books.google.co.id/books?

id=toOpy1j4fVQC&pg=PA13&lpg=PA13&dq=digital+device+roles+by+angus+mackenzie

+marshall&source=bl&ots=sowvF7XVWY&sig=mEC7TmNv87neiUv7mMFUifP5hxU&hl=id&sa=X&ei=R

_9TVbGpF-S7mwX5xIHoDg&redir_esc=y#v=onepage&q=digital%20device%20roles%20by

%20angus%20mackenzie%20marshall&f=false - Priatmojo, D., & Syaefullah. (2015). Polri Bekuk WN Bulgaria Pembobol ATM di Bali. Retrieved May 4, 2015, from http://nasional.news.viva.co.id/news/read/616207-polri-bekuk-wn-bulgaria-pembobol-atm-di-bali

- Rahman, A. (2015). Bareskrim Ungkap Pembobolan ATM oleh WN Bulgaria. Retrieved May 4, 2015, from http://www.gresnews.com/berita/hukum/20214-bareskrim-ungkap-pembobolan-atm-oleh-wn-bulgaria/

Paper Mengernai Karakteristik Bukti Digital

Paper Mengernai Karakteristik Bukti Digital

- Paper “Securing Digital Evidence“

Judul : Securing Digital Evidence

Penulis : Jennifer Richter, Nicolai Kuntze, Carsten Rudolph

Sumber : www. trustedcomputinggroup.org

Karakteristik Bukti Digital :

# dalam bentuk biner

# dapat dengan mudah dimanipulasi

# data yang dikumpulkan dapat dengan mudah dimodifikasi

# data yang dimodifikasi sulit untuk dideteksi

# rentan mengalami kerusakan dari saat di-retrieve sampai dijadikan barang bukti

- Disertasi “Judges’ Awareness, Understanding, and Application of Digital Evidence“

Judul : Judges’ Awareness, Understanding, and Application of Digital Evidence

Penulis : Gary Craig Kessler

Sumber : www.garykessler.net

Karakteristik Bukti Digital :

# dari sisi penyimpanan : volume bukan menjadi isu permasalahan, tidak terorganisir dengan baik

# dari sisi backup (cadangan) : sudah lumrah jika backup dilakukan, volatile, backup terdistribusi

# dari sisi proses copy : terdapat copy-an untuk semua versi, terdapat metadata

# dari sisi transmisi : eletronik, dapat diubah, pendistribusian tanpa batas

# dari segi keamanan : perimeter global, terenkripsi

- Paper “Problema dan SolusiDigital Chain of Custodydalam Proses Investigasi Cybercrime“

Judul : Problema dan Solusi Digital Chain of Custody dalam Proses Investigasi Cybercrime

Penulis : Yudi Prayudi

Sumber : www.researchgate.net

Karakteristik Bukti Digital :

# mudah untuk diduplikasi dan ditransmisikan

# sangat rentan untuk dimodifikasi dan dihilangkan

# mudah terkontaminasi oleh data baru

# time sensitive

# dimungkinkan bersifat lintas negara dan yurisdiksi hokum

- Working Paper“An Overview of The Use of Digital Evidence in International Criminal Courts“

Judul : An Overview of The Use of Digital Evidence in International Criminal Courts

Penulis : Aida Ashouri, Caleb Bowers, Cherrie Warden

Sumber : www.law.berkeley.edu

Karaketrisktik Bukti Digital :

# dapat diubah

# rentan rusak

# dapat dengan mudah dimanipulasi

# jika disimpan dengan cara yang tepat, bukti digital akan terus otentik dan menjadi alat keadilan yang efektif untuk jangka waktu yang lama

- Jurnal Internasional “Proving The Integrity of Digital with Time“

Judul : Proving The Integrity of Digital with Time

Penulis : Chet Hosmer

Sumber : www.utica.edu

Karakteristik Bukti Digital :

# dapat dengan mudah diubah, dihancurkan, atau difabrikasi dengan cara yang meyakinkan

# time sensitive

- Research Paper“Impact of Electronic Evidence on The Audit Profession“

Judul : Impact of Electronic Evidence on The Audit Profession

Penulis : Yue (Joyce) Gu

Sumber : uwcisa.uwaterloo.ca

Karakteristik Bukti Digital :

# rentan dimanipulasi

# dapat dengan mudah diubah atau dihapus tanpa meninggalkan jejak

# dapat dengan mudah dimanipulasi tanpa terdeteksi

# output dokumen dapat berbeda untuk berbagai hardware dan software

# data yang disimpan rentan rusak (corrupt)

# memiliki informasi berupa metadata

# data bisa dalam jumlah besar

# dapat diduplikasi dengan cepat

# data yang dihapus atau dihancurkan dapat di-retrieve kembali

# membutuhkan lebih sedikit tempat penyimpanan fisik

# lebih mudah dicari dan diambil datanya jika diperlukan

# membutuhkan proteksi tambahan, seperti listrik yang stabil, akses kontrol terhadap jaringan, dan manajemen autentikasi user

- Paper “Digital Evidence Search Kit“

Judul : Digital Evidence Search Kit

Penulis : K.P. Chow, C.F. Chong, K.Y. Lai, L.C.K. Hui, K. H. Pun, W.W. Tsang, H.W. Chan

Sumber : citeseerx.ist.psu.edu

Karakteristik Bukti Digital :

# dapat dengan mudah diduplikasi

# dapat dengan mudah dimodifikasi

# format file dan struktur file system-nya kompleks

# dapat dibuat dengan berbagai macam program aplikasi

# dapat dihapus, namun dapat di-retrieve kembali

- Paper “Digital Evidence Cabinets: A Proposed Framework for Handling Digital Chain of Custody“

Judul : Digital Evidence Cabinets: A Proposed Framework for Handling Digital Chain of Custody

Penulis : Yudi Prayudi, Ahmad Ashari, Tri K Priyambodo

Sumber : www.academia.edu

Karakteristik bukti Digital :

# mudah untuk diduplikasi dan ditransmisikan

# sangat rentan untuk dimodifikasi dan dihilangkan

# mudah terkontaminasi oleh data baru

# time sensitive

# dimungkinkan bersifat lintas negara dan yurisdiksi hukum

Paper Digital Evidence

Paper Digital Evidence

Scenarios for Reliable and Secure Digital Evidence

Authors: C. Rudolph, N. Kuntze, T. Kemmerich, and B. Endicott-Popovsky.

Source: In Ninth Annual IFIP WG 11.9 International Conference, 2013.

http://sit.sit.fraunhofer.de/smv/publications/download/Scenarios-for-Digital-Evidence.pdf

Constructing and Evaluating Digital Evidence for Processes

Authors: Nicolai Kuntze and Carsten Rudolph

Source: In Seventh International Workshop on Systematic Approaches to Digital Forensic Engeneering, 2012.

http://sit.sit.fraunhofer.de/smv/publications/download/constructingEvidence.pdf

On the Creation of Reliable Digital Evidence

Authors:N. Kuntze, C. Rudolph, A. Alva, B. Endicott-Popovsky, J. Christiansen, and T. Kemmerich.

Source: In Eighth Annual IFIP WG 11.9 International Conference, 2012.

http://sit.sit.fraunhofer.de/smv/publications/download/IFIPFor2012.pdf

Secure digital chains of evidence

Authors:Nicolai Kuntze and Carsten Rudolph.

Source: In Sixth International Workshop on Systematic Approaches to Digital Forensic Engeneering, 2011.

http://sit.sit.fraunhofer.de/smv/publications/download/ChainsOfEvidence.pdf

Securing Digital Evidence

Authors: Jennifer Richter, Nicolai Kuntze, and Carsten Rudolph.

Source: In Fifth International Workshop on Systematic Approaches to Digital Forensic Engeneering, pages 119-130, 2010.

http://sit.sit.fraunhofer.de/smv/publications/download/EvidentialIntegrity.pdf

Smart Grid

Interoperable device Identification in Smart-Grid Environments

Authors: N. Kuntze, C. Rudolph, I. Bente, J. Vieweg, and J. von Helden.

Source: In Power and Energy Society General Meeting, 2011 IEEE, july 2011.

http://sit.sit.fraunhofer.de/smv/publications/download/radBA661.pdf

Trust infrastructures for future energy networks

Authors: N. Kuntze, C. Rudolph, M. Cupelli, J. Liu, and A. Monti.

Source: In Power and Energy Society General Meeting – Power Systems Engineering in Challenging Times, 2010.

http://sit.sit.fraunhofer.de/smv/publications/download/PES2010.pdf

Dennis Lynn Rader

Dennis Lynn Rader lahir pada tanggal 9 Maret 1945. Dennis Lynn Rader merupakan seorang pembunuh berantai asal Amerika yang telah membunuh 10 orang di Sedgwick County di Wichita, Kansas dan sekitarnya pada rentang tahun 1974 sampai 1991.

Rader dikenal sebagai “The BTK Killer” atau “The BTK Strangler“. “BTK” merupakan singkatan dari “Bind, Torture, Kill” yang merupakan ciri khas dari tindak kejahatannya. Rader mengirimkan surat berisi detail pembunuhan yang sudah dilakukannya kepada polisi dan kantor berita lokal setempat.

Setelah lama berhenti di tahun 1990-an sampai awal 2000-an, Rader kembali melanjutkan aksinya mengirim surat pada tahun 2004, yang berakhir pada penangkapannya pada tahun 2005 dan menjalani hukuman pidana di El Dorado Correctional Facility, Kansas, Amerika.

TERTANGKAPNYA DENNIS RADER

Akhir perjalanan BTK dimulai pada Januari 2005, ketika dia mengirimkan kartu pos ke sebuah stasiun televisi di Wichita yang menjelaskan bahwa BTK telah meninggalkan sebuah paket di pinggir jalan. Dalam pesannya tersebut, BTK juga menanyakan status paket yang dia tinggalkan di Toko “Home Depot” beberapa minggu sebelumnya.

Paket yang ditinggalkan BTK di pinggir jalan ternyata berupa kotak sereal yang berisi sebuah dokumen. Dokumen itu berisi detail pembunuhan pertamanya di 1974, yaitu pembunuhan atas sepasang suami istri dan 2 orang anak mereka. Kotak sereal itu juga berisi beberapa perhiasan dan sebuah boneka dengan tali di lehernya yang diikatkan pada pipa PVC yang ternyata mewakili salah satu dari korban kejahatannya yaitu anak perempuan berusia 11 tahun. Tetapi terobosan besar dalam kasus ini adalah petunjuk yang diberikan BTK mengenai paket yang ditinggalkan di Toko “Home Depot”.

Pencarian pertama di Toko “Home Depot” tidak menunjukkan tanda-tanda adanya paket dari BTK. Tetapi seorang pegawai toko mengatakan kepada polisi bahwa kekasihnya menemukan sebuah kotak sereal dengan tulisan di atasnya di belakang truk pickup sekitar 2 minggu sebelumnya. Karena berpikir kotak sereal itu adalah sebuah lelucon atau candaan, dia kemudian membuangnya. Polisi mengumpulkan sampah-sampah kembali untuk mencari kotak sereal yang dimaksud dan akhirnya ditemukan. Kotak sereal tersebut berisi beberapa dokumen, termasuk di dalamnya adalah pertanyaan dari BTK kepada polisi bahwa apakah dia akan dapat dilacak jika berkomunikasi dengan polisi melalui sebuah floppy disk. Jika memang tidak terlacak, BTK meminta polisi untuk memasang iklan di surat kabar berisi kata-kata, “Rex, it will be OK“.

Polisi pun memuat iklan tersebut. Polisi juga meneliti rekaman video keamanan di Toko “Home Depot”, yang menunjukkan seorang pria di dalam mobil Jeep Grand Cherokee warna hitam memarkir kendaraannya di dekat trukpickup milik pegawai toko dan berjalan di sekitar truk pickup tersebut. Dua minggu setelahnya, sebuah kiriman berupa disk tiba di stasiun televisi yang lain, bersama dengan rantai kalung emas, fotocopi sampul novel bertema pembunuhan, dan beberapa kartu yang salah satunya berisi instruksi untuk berkomunikasi dengan BTK melalui surat kabar.

Disk tersebut berisi sebuah file dengan pesan “this is a test” dan mengarahkan polisi untuk membaca salah satu dari kartunya yang berisi instruksi untuk berkomunikasi lebih lanjut. Pada bagian properti dokumen, polisi menemukan metadata dokumen dan terlihat bahwa dokumen terakhir kali dimodifikasi oleh seseorang bernama “Dennis”. Polisi juga mengetahui bahwa disk itu telah digunakan di Gereja “Christ Lutheran” dan Perpustakaan “Park City”.

Rader membuat kesalahan fatal dengan membawa disk tersebut ke gereja untuk mencetak dokumen di dalam disk karena printer di rumah Rader sedang rusak. Rader meminta izin untuk mencetak dokumen kepada pastur, dengan mengatakan bahwa dia memiliki agenda untuk rapat dewan gereja. Oleh karenanya, sang kepala gereja memasukkan disk tersebut ke salah satu komputer. Tidak ada yang menyadari bahwa tindakan tersebut ternyata bisa menjadi awal tertangkapnya BTK.

Pencarian sederhana di internet menampilkan website Gereja “Christ Lutheran” dengan Dennis Rader sebagai ketua jemaat. Polisi mengenali Rader sebagai petugas di perpustakaan “Park City” dan berhasil mendapatkan alamat Rader. Polisi kemudian berkendara melewati rumah Rader dan melihat sebuah Jeep Grand Cherokee warna hitam yang ternyata diregister atas nama anaknya, Brian. Dari sanalah akhirnya jaksa meminta sampel jaringan hasil pap smear Kerri, anak perempuan Rader, dari klinik mahasiswa dekat Kansas State University di Manhattan, di mana Kerri bersekolah 5 tahun sebelumnya. Tes DNA pada sampel tersebut menunjukkan bahwa DNA BTK yang didapat dari TKP memiliki kesamaan dengan DNA Kerri Rader. Dengan ini dapat diketahui bahwa ayah Kerri, yaitu Dennis Rader adalah BTK. Akhirnya Dennis Rader pun ditangkap pada 25 Februari 2005 atas tuduhan pembunuhan 10 orang di Wichita, Kansas dan sekitarnya.

BUKTI DIGITAL KASUS BTK KILLER

Bukti elektronik yang didapatkan adalah berupa floppy disk yang di dalamnya berisi bukti digital berupa file dengan pesan “this is a test“. Polisi melihat metadata dari dokumen tersebut. Selain nama “Dennis“, keterangan yang muncul adalah nama gereja, yaitu “Christ Lutheran Church“. Dari petunjuk inilah polisi bergerak untuk melacak seseorang bernama Dennis dengan cara melakukan pencarian di internet terhadap “Christ Lutheran Church” dan menemukan website gereja tersebut. Di dalam website gereja ternyata terdapat nama Dennis Rader sebagai ketua dewan gereja.

Bukti digital yang berikutnya adalah rekaman video keamanan di Toko “Home Depot” yang menunjukkan bahwa BTK menggunakan Jeep Grand Cherokee warna hitam ketika meninggalkan paket di truk pickup milik pegawai Toko “Home Depot”.

Dari ketiga petunjuk yang diperoleh dari bukti digital tersebut, yaitu:

- Nama “Dennis” diperoleh dari metadata dokumen di dalam floppy disk.

- Nama gereja yaitu “Christ Lutheran Church” juga diperoleh dari metadata dokumen di dalam floppy disk.

- Kendaraan Jeep Grand Cherokee warna hitamyang terlihat dari rekaman video keamanan milik Toko “Home Depot”.

Akhirnya polisi melakukan investigasi lebih lanjut dan berhasil melakukan penangkapan terhadap Dennis Rader alias “The BTK Killer“.

KESIMPULAN

Bukti digital memainkan peranan penting di dalam pengungkapan kasus BTK Killer. Seandainya Rader tidak mengirimkan floppy disk tersebut ke polisi, mungkin kasus BTK Killer ini tidak akan pernah terungkap.

SUMBER

- Associated Press. (2005, March 3). Computer disk may have cracked btk case – us news – crime & courts | nbc news. Retrieved May 14, 2015, from http://www.nbcnews.com/id/6988048/ns/us_news-crime_and_courts/t/computer-disk-may-have-cracked-btk-case/

- Dennis rader – wikipedia, the free encyclopedia. (n.d.). Retrieved May 14, 2015, from http://en.wikipedia.org/wiki/Dennis_Rader

- Hansen, M. (2006, April 21). How the Cops Caught BTK. Retrieved May 14, 2015, from

http://www.abajournal.com/magazine/article/how_the_cops_caught_btk/

DEFINISI DIGITAL EVIDENCE

DEFINISI DIGITAL EVIDENCE

Dalam postingan ini membahas mengenai definisi “Digital Evidence” atau “Bukti Digital” dari berbagai sumber, Berikut definisi “Digital Evidence” dari berbagai sumber yang berhasil dirangkum.

| No. | Source | Who | Definition |

| 1 | en.wikipedia.org | Eoghan Casey (Digital Evidence and Computer Crime, Second Edition – 2004) |

Any probative information stored or transmitted in digital form that a party to a court case may use at trial. |

| 2 | www.crime-scene-investigator.net | ELECTRONIC CSI (A Guide for First Responders, 2nd Edition – April 2008) |

Information and data of value to an investigation that is stored on, received or transmitted by an electronic device. |

| 3 | definitions.uslegal.com | uslegal.com | Any probative information stored or transmitted digitally and a party to a judicial dispute in court can use the same during the trial. |

| 4 | www.olemiss.edu | Don Mason (Associate Director of National Center for Justice and the Rule of Law, The University of Mississippi School of Law) |

Information of probative value that is stored or transmitted in binary form and may be relied upon in court. |

| 5 | www.theiai.org | International Association for Identification | Forensic information of probative value stored or transmitted in digital form. |

| 6 | ro.ecu.edu.au | Brian D. Carrier & Eugene H. Spafford (Automated Digital Evidence Target Definition Using Outlier Analysis and Existing Evidence. Digital Forensic Research Workshop – 2005) Mark M. Pollitt (Report on Digital Evidence. 13th INTERPOL Forensic Science Symposium – 2001) |

Information held in digital form that has some probative value. |

| 7 | books.google.co.id | Eoghan Casey (Digital Evidence and Computer Crime, Third Edition – 2011) |

Any data stored or transmitted using a computer that support or refute a theory of how an offense occurred or that address critical elements of the offense such as intent or alibi (adapted from Chisum, 1999). |

| 8 | itlaw.wikia.com | U.S. Department of Justice (Electronic Crime Scene Investigation: A Guide for First Responders 52, 2nd Edition – April 2008) |

Information stored or transmitted in binary form that may be introduced and relied on in court. |

| 9 | www.iape.org | International Association For Property And Evidence (IAPE) | Digital information that has probative value in either tending to prove or disprove a material fact in a criminal or civil case. |

| 10 | www.cerias.purdue.edu | Brian D. Carrier & Eugene H. Spafford (Defining Event Reconstruction of Digital Crime Scenes, AAFS 56th Annual Meeting – 2003) |

Any digital data that contains reliable information that supports or refutes a hypothesis about the incident. |

KESIMPULAN

Dari definisi-definisi yang telah disebutkan di atas mengenai digital evidence, dapat ditarik disimpulkan bahwa digital evidence adalah:

- Data/informasi berbentuk digital.

- Data/informasi digital dapat disimpan, ditransmisikan, atau diterima menggunakan peralatan elektronik.

- Memiliki nilai pembuktian dalam sebuah kasus.

- Bermanfaat untuk proses investigasi.

- Dapat dijadikan barang bukti di persidangan.

SUMBER

- A simplified guide to digital evidence. (n.d.). Retrieved May 14, 2015, from http://www.crime-scene-investigator.net/SimplifiedGuideDigitalEvidence.pdf

- Boddington, R., Hobbs, V., & Mann, G. (2008). Validating digital evidence for legal argument. Paper presented at Autralian Digital Forensics Conference,

Perth, Australia. Retrieved from http://ro.ecu.edu.au/cgi/viewcontent.cgi?article=1041&context=adf - Carrier, B. D., & Stafford, E. H. (2004). Defining event reconstruction of digital crime scenes. Retrieved from Center for Education and Research in

Information Assurance and Security, Purdue University, West Lafayette, Indiana, US. website: https://www.cerias.purdue.edu/assets/pdf/bibtex_archive/2004-

pdf - Case, E. (2011). Digital evidence and computer crime: forensic science, computers and the internet (3rd ed.). Retrieved from

https://books.google.co.id/books?id=6gCbJ4O4f-IC&pg=PA7&lpg=PA7&dq=digital+evidence+definition&source=bl&ots=Wqr-

hz0th0&sig=uujK3whpbXisp2xjY8FOyeVrIdc&hl=id&sa=X&ei=AdhTVcWlE4i0mwXSoICADg&redir_esc=y#v=onepage&q=digital%20evidence%20definition&f=false - Digital evidence law & legal definition. (n.d.). Retrieved from http://definitions.uslegal.com/d/digital-evidence/

- Digital evidence – the it law wiki. (n.d.). Retrieved May 14, 2015, from http://itlaw.wikia.com/wiki/Digital_evidence#cite_note-0

- Digital evidence – wikipedia, the free encyclopedia. (n.d.). Retrieved May 14, 2015, from http://en.wikipedia.org/wiki/Digital_evidence#cite_note-casey-1

- (n.d.). Digital evidence faqs. Retrieved May 14, 2015, from http://www.theiai.org/disciplines/digital_evidence/faq.php

- (n.d.). Iape standards section 16 – digital evidence. Retrieved May 14, 2015, from http://www.iape.org/Standards_2015.PDFs/Section%2016%20-%20Digital

%20Evidence%20Management.pdf - Mason, D. (n.d.). Digital Evidence and Computer Forensics. Retrieved May 14, 2015, from http://www.olemiss.edu/depts/ncjrl/pdf/April%202-3%202012%20MSU

%20Judges/DigitalEvidenceLocationsandComputerForensics-JudgesConferenceApr2-3-12.pdf

Seminar

- “IT ETHICS REGULATION AND CYBER LAW II”

Seminar yang dilaksanakan pada 20 November 2014 di Hotel Harper Mangkubumi Yogyakarta dengan Tema “IT Ethics Regulation And Cyber Law II” membahas mengenai bagaimana berinternet sesuai dengan aturan / rule, berbagai macam kejahatan cyber dan cara menanggulanginya serta Undang Undang Informasi Transaksi Elektronik (ITE). Keynote Speaker dalam acara tersebut adalah Drs. Kokot Indarto Dirreskrimsus Polda DIY dan Dr. Mochamad Wahyudi, MM, M.Kom, M.Pd praktisi IT dari Bina Sarana Informatika

- “MIKROTIK USER MEETING”

Mikrotik User Meeting merupakan pertemuan nasional bagi para penggiat IT di bidang Mikrotik. Acara tersebut di selenggarakan selama 2 hari dari tanggal 5-6 Desember 2014 bertempat di Hotel Royal Ambarukmo Yogyakarta.

- “NETSECURE HACKING & NETWORKING”

Seminar yang diselengarakan pada tanggal 8 Desember 2014 bertempat di Universitas Diponegoro Semarang dengan tema “Netsecure hacking & Networking” membahas mengenai teknik hacking dan networking yang akhir akhir ini semakin marak di Indonesia. Keynote Speaker dalam acara tersebut adalah Onno W Purbo (Bpk Internet Indonesia) dan Dedi Gunawan (CCIF Guru Indonesia).

- “DIGITAL FORENSICS INVESTIGATION FROM PROFESSIONAL INSTITUTIONS PERSPECTIVE (CAREERS, OBSRACLES and EXPERIENCE)”

Kuliah umum yang diselenggarakan oleh Magister Teknik Informatika – Fakultas Teknologi Industri pada Sabtu 20 Desember 2014 yang mengangkat tema ” Digital Forensics Investigation From Professional Institutions Perspective (Careers, Obsracles, and Experince) membahas mengenai teknik digital forensik dan berbagai macam tools yang digunakan dalam forensik bukti digital. Keynote Speaker dalam acara ini adalah Yohanes Andriatno dan Febrian Subagyo.

Laporan Hasil Analisis Saksi Ahli

LAPORAN HASIL ANALISIS SAKSI AHLI

Pengajuan Saksi/Ahli

- ketentuan-ketentuan mengenai saksi:

- saksi adalah orang yang mengetahui peristiwa atau keadaan yang didengar, dilihat,dan/atau dialaminya sendiri;

- keterangan saksi adalah keterangan yang diberikan oleh seseorang dalam persidangan tentang sesuatu pristiwa atau keadaan yang didengar, dilihat, dan/atau dialaminya sendiri;

- saksi wajib dipanggil secara sah dan patut;

- jika saksi tidak hadir tanpa alasan yang sah meskipun sudah dipanggil secara patut menurut hukum, mahkamah dapat meminta bantuan kepolisian untuk menghadirkan saksi tersebut secara paksa.

- saksi yang telah dipanggil secara patur dan benar wajib hadir di persidangan yang telah ditentukan;

- saksi yang akan diajukan dalam persidangan, terlebih dahulu harus menyampaikan curriculum vitae kepada kepaniteraan mahkamah sebelum pelaksanaan sidang;

- sebelum memberikan keterangan saksi wajib mengangkat sumpah sesuai dengan agama atau kepercayaannya;

- saksi dapat diajukan oleh pemohon, presiden/pemerintah, dpr, dpd, pihak terkait, atau dipanggil atas perintah mahkamah;

- ketentuan-ketentuan mengenai ahli

- ahli adalah orang yang dipanggil dalam persidangan untuk memberikan keterangan sesuai keahliannya;

- keterangan ahli adalah keterangan yang diberikan dalam persidangan;

- ahli dapat diajukan oleh pemohon, presiden/pemerintah, dpr, dpd, pihak terkait, atau dipanggil atas perintah mahkamah;

- ahli wajib dipanggil secara sah dan patut;

- ahli wajib hadir memenuhi panggilan mahkamah;

- keterangan ahli yang dapat dipertimbangkan oleh mahkamah adalah keterangan yang diberikan oleh seorang yang tidak memiliki kepentingan yang bersifat pribadi (conflict interst) dengan subjek dan/atau objek perkara yang sedang diperiska;

- sebelum memberikan keterangannya, ahli wajib mengangkat sumpah sesuai dengan agama atau kepercayaannya;

- pemeriksaan ahli dalam bidang keahlian yang sama yang diajukan oleh pihak-pihak dilakukan dalam waktu yang bersamaan;

LAPORAN HASIL ANALISIS KASUS SECRET LOVE ANN

Nomor : 29/FD/VI/2014

1. Pembukaan

Demi hukum dan undang-undang yang berlaku saya akan memberikan kesaksian dengan sebenar-benarnya dan seadil-adilnya.

2.Pendahuluan

Laporan analisis kasus secret love ini digunakan untuk kepentingan persidangan dengan terdakwa Ann dan yang melakukan analisis adalah Munawir Ansari, ST pada tanggal 20 Januari 2014 dengan barang bukti akun email pribadi yang dimiliki Ann berdadarkan pesan inbox, sent email, IP Address, dan alamat email pengirim dan penerima.

3. Barang Bukti

Barang bukti yang dianalisis berupa barang bukti digital yaitu akun email dari Ann.

4. Maksud Pemeriksaan

Untuk mengungkap perselingkuhan yang dilakukan Ann lewat email dengan secret lovenya.

5. Prosedur Hasil Pemeriksaan

1. Barang bukti berupa email yang dicupture dari jaringan.

2. Melakukan analisis file email hasil cupture;

3. Dari hasil analisis kita menemukan protokol SMTP yang merupakan protokol yang digunakan untuk email dengan menggunakan IP Address 64.12.102.142 yang dikirim ke IP Address 192.168.1.159. sneakyg33k@aol.com sebagai pemgirim yang merupakan emailnya Ann

4. IP Address 64.12.102.142 merupakan IP Address milik Ann sedangkan IP Address 192.168.1.159 merupakan milik mister secret.

5. Dari hasil analisis ditemukan pesan rahasia dari email dari Ann (sneakyg33k@aol.com) kepada secret lovenya (mistersecretx@aol.com).

6. Hasil Pemeriksaan

Dari hasil analisis ditemukan pesan email dari Ann (sneakyg33k@aol.com) kepada kekasihnya (sec558@gmail.com) yang berisi lunch next week dan email Ann (sneakyg33k@aol.com) kepada secret lovenya (mistersecretx@aol.com) yang berisi bring your fake passport.

7. Kesimpulan

Ditemukan pesan email dari dari Ann (sneakyg33k@aol.com) kepada secret lovenya (mistersecretx@aol.com).

8. Penutup

Laporan hasil analisis kasus secret love Ann ini saya lakukan dengan benar dan jujur dengan menjunjung tinggi nilai keadilan berdasarkan keahlian dan kompetesnsi yang saya miliki sesuai dengan peraturan dan perundang-undangan yang berlaku.

Sumber kutipan: http://www.mahkamahkonstitusi.go.id/index.php?page=web.TataCara&id=12

Framework Forensic

Framework Digital Forensik

Flowthing Model

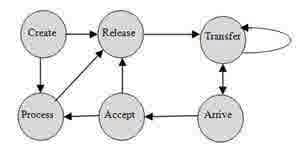

Flowthing Model (FM) terinspirasi oleh berbagai jenis aliran yang ada di berbagai bidang, seperti, misalnya, aliran supply chain, dan aliran data dalam model komunikasi. Model ini adalah skema diagram untuk mewakili berbagai item yang dapat berupa data, informasi, atau sinyal. FM juga menyediakan pemodel kebebasan untuk menggambar sistem menggunakan flowsystems yang mencakup enam tahap , sebagai berikut :

- Arrive (Tiba) : mencapai sebuah flowsystem baru (misalnya, buffer router)

- Accept (Diterima) :aliran yang diizinkan untuk memasuki sistem (misalnya, tidak ada alamat yang salah untuk pengiriman)

- Process (Diproses) atau berubah :alur masuk ke beberapa jenis transformasi yang mengubah bentuk tetapi tidak teridentitasi (misalnya, dikompresi, berwarna, dll)

- Release (rilis): ditandai sebagai siap untuk ditransfer (misalnya , penumpang pesawat menunggu untuk naik)

- Create (Dibuat) : alur baru (diciptakan) dalam sistem (program data mining menghasilkan Aplikasi kesimpulan ditolak untuk input data)

- Transfer (Ditransfer) :aliran data dibawa di suatu tempat di luar flowsystem (misalnya , paket mencapai port di router, tapi masih belum dalam buffer kedatangan).

Tahap ini saling eksklusif, yaitu, aliran atau alur dalam tahap proses tidak dapat berada di posisi atas dibuat atau tahap dirilis pada waktu yang sama. Tahap tambahan Penyimpanan juga dapat ditambahkan ke model FM untuk mewakili penyimpanan alur data, namun penyimpanan tidak melalui tahap generate data karena dapat disimpan pada alur proses, Gambar dibawah menunjukkan struktur dari sebuah flowsystem. Sebuah flowthing adalah hal yang memiliki kemampuan diciptakan, dirilis, ditransfer, tiba, diterima, atau diproses saat mengalir dalam dan di antara sistem. Sebuah flowsystem menggambarkan arus internal sistem dengan enam tahap dan transaksi di antara mereka. FM juga menggunakan pengertian berikut :

Flowsystem, asumsi bahwa tidak ada Dirilis Flowthing yang Kembali

Representasi berbasis FM dari proses forensik

Kohn, Eloff, dan Olivier menyatakan bahwa Digital Forensik Process Model (DFPM s) pada khususnya dan bidang forensik digital investigation secara umum bisa mendapatkan keuntungan dari pengenalan pendekatan pemodelan formal. Mereka mengusulkan UML sebagai kendaraan yang cocok untuk tujuan ini . Dalam tulisan mereka, mereka dimanfaatkan aktivitas UML dengan diagram kasus dan diterapkan ke model proses forensik digital yang diterbitkan oleh US Department of Justice ( USDOJ ). Model USDOJ terdiri dari empat tahap, yaitu pengumpulan, pemeriksaan, analisis, dan laporan. Tahap pengumpulan melibatkan mencari bukti . Tahap Pemeriksaan bertujuan untuk mengungkapkan data tersembunyi atau tidak jelas. Tahap ketiga melibatkan analisis untuk menentukan nilai pembuktian. Hasil dari fase ini menghasilkan bukti yang dapat digunakan di pengadilan. Hasil fase laporan dalam laporan yang disampaikan di pengadilan tentang proses diikuti selama penyelidikan. Gambar dibawah menunjukkan Use Case dan diagram aktivitas US Department of Justice Model .

Gambar The US Department of Justice “Model Empat Tahap”

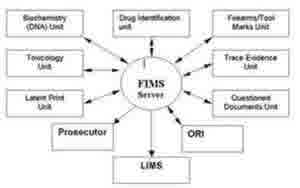

Sistem Manajemen sampel

Model FM dapat menjadi dasar dalam pengembangan sistem otomatis yang mendukung proses forensik. Aspek yang menarik dari sistem tersebut adalah bahwa hal itu dapat dibangun pada elemen yang sama dan operasi sebagai kerangka teoritis. Dalam Forensik Sistem Manajemen Informasi Virginia Barat perangkat lunak arus pengumpulan informasi dan mengintegrasikan pengumpulan data eksternal dan internal proses. Ini mengintegrasikan informasi pada platform yang berbeda, berbagi informasi, melacak kasus, dan data upload langsung ke database. Gambar dibawah menunjukkan keseluruhan arsitektur dan layar sistem sampel terkait dengan pelaporan kasus. Hal ini mencerminkan sistem yang khas di mana deskripsi alur kerja nyata menghilang dalam deskripsi sistem otomatis itu. Pembangun sistem menggambar arsitektur sesuai dengan modul sistem otomatis, dan layar yang dirancang oleh kesepakatan antara pembangun dan pengguna. Forensik proses yang dimodelkan dalam fase persyaratan tidak memiliki kemiripan dengan layar, dan operasi tidak memiliki landasan teoritis.

Arsitektur Manajemen Forensik Sistem

Sumber :http://anwarnurilblog.wordpress.com/2014/01/24/framework-digital-forensik

Resume Bab 8 [Nir_Kshetri]_The_Global_Cybercrime_Industry_Ec

https://drive.google.com/file/d/0B0F_LJueqSbSZHFscl9QMndDUkU/view?usp=sharing

Menerapkan Sistem Keamanan

Topik kami akan menyelidiki dalam bab ini:

■ Tindakan Pelaksana Broadband Keamanan

■ Menerapkan Browser Keamanan

■ Menerapkan Web Server Security

■ Memahami Keamanan dan Microsoft OS

■ Memahami Keamanan dan UNIX / Linux OS

■ Memahami Keamanan dan Macintosh OS

■ Mainframe Keamanan Memahami

■ Memahami Keamanan Wireless